初期パスワードは「認証」ではない

初期設定がいかに危険な状態か認識して頂くために「初期パスワード」「初期URLのアクセス管理」の順に説明します。

初期パスワードの危険性

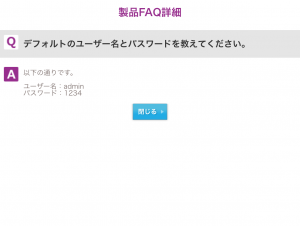

デフォルトIDとパスワードは「認証」ではなく、ただの公開情報です。例えば以下はnetgearのFAQのページだが当然これはインターネットから誰もがアクセスできる公開情報です。あなたしか知らない認証情報(Something You Know)には当たりません。

デフォルトIDとパスワードがわからなくて入れないのは正規の管理者で製品名さえ知ることができればハッカーの方が素早く管理画面にアクセスできることさえ少なくないのではないでしょうか。

史上最悪規模のDDoS攻撃Miraiはわずか60個のIDとパスワードのセットはことが紹介されている。ここのリストに該当すれば攻撃の被害者だけでなく、攻撃の加担者になりかねないので以下に心当たりがある方は設定変更を強く勧めます。

admin/admin(ユーザー名/パスワード)

Redmineの初期設定

IBM ASMIの初期設定(一般ユーザID/PWともに general も忘れがちなので変更しておきましょう)

QNAPのNASの初期設定

admin/password(ユーザー名/パスワード)

BUFFALO無線LAN親機の設定画面の初期設定

Admin/zabbix(ユーザー名/パスワード)

パスワードがサービス名であれば容易に推測できます。

Zabbixの初期設定

http://(hostdomain)/zabbixで外部アクセスできないかも要確認

ルーターの初期設定のまとめ

弱いパスワードの一覧のようなadmin/admin,admin/password,root,PWなし・・とマニュアルにアクセスできない環境でも推測でなんとかなることが多いです。これはハッカーにとっても同じです。確かに毎日ログインするわけではない数も少なくないネットワーク機器のID・パスワードを管理することは容易ではないですが少なくとも公開情報である初期設定からは変更しましょう。

Default Router Username and Password Listというサイトで検索するとマニュアルが見つからない時も便利に検索できます。初期設定変更のためにご活用ください。http://192.168.1.1かhttp://192.168.1.254が多いですね

初期アクセス管理〜オープンソースCMSの管理画面のアクセス制御〜

ルーターの初期設定も関係ありますが、管理画面のアクセス先が判るからこそログイン試行が行われます。しかし、オープンソースのCMSはソース自体が公開情報なので、種類さえ特定できれば管理画面のURLは公開情報と言っていいでしょう。アクセス元制限が難しい場合はCapcha認証など別の方法でリスクを低減しましょう。ログインURLを変更しただけなら、管理画面に直接アクセスしてログイン画面に突き返してもらえばご丁寧に案内してくれることが多いです。ログの取得やバックアップの定期取得など多角的な対策を講じましょう。

WordPress /wp-login.php

EC-CUBE /admin/

Drupal /user/login

Joomla /administrator/

Movable Type /cgi-bin/mt/mt.cgi

XOOPS /user.php

Magento /index.php/admin

以上です。参考になれば幸いです。