フィッシングの啓蒙はハッカーにどこで油断してくれるかの目安を伝えています。

フィッシングとは偽のサイトやメールを用いて情報を盗取するなどの目的を達成する手法です。

よくある啓蒙は

「怪しいメールを開かないようにしましょう」

「添付ファイルの拡張子をチェックしよう」

「フィッシングサイトは証明書を取れない」

「怪しいソフトウェアやURLへの誘導を対策の主眼にしましょう」

こういった最新のフィッシングの動向にズレた啓蒙活動がフィッシング被害を助長しています。

送られてきたどのメールの文面も怪しくなく、拡張子も許可されたPDFなど、アクセスしたサイトはHTTPS、何もソフトウェアがダウンロードされた形跡もないとしてもフィッシングの被害は受けます。

もちろん、上記レベルの防衛策ができてないのであればまずはそのレベルをクリアする必要がありますが、組織のセキュリティを任されるプロであるならばこれらが周知されたらハッカーは次に何を考えるかを想定する必要があります。つまり、上の条件を満たせば安心して引っかかってくれるとハッカーは考えるだろうとその先の対策まで打つべきということです。

大きな組織が発表している情報はハッカーも当然に見ているという前提に立つ

「まともな」フィッシングメールほど怪しさがありません。

リモートワーク化が進むことで、月当たりのフィッシング件数も5万件台となっています。リモートワークでは同僚が隣から注意してくれることは期待できませんから一人で判断してしまう可能性も増えています。他の社員の業務状況が見えないと相談しにくく攻撃する側としては引っ掛けやすい状況にあります。

「怪しいメールを開くな」とこれまで以上周知している組織も多いでしょう。しかし実際はこのような怪しいと判断することが困難なメールが「まともな」フィッシングメールとなっています。

①低頻度で対応が要求される外部ドメインで来ていて不自然でない「健康診断」や「口座確認」のメールを利用したフィッシング(最近はコロナ、ワクチンネタの攻撃も増加)

②情シス子会社からのソフトウェアアップデート通知

③一言一句一致しているGoogleアカウントなどのリカバリコードダウンロード推奨メール

電子メールなどで事前に何度か無害なやり取りを行い、標的の気が緩んだどころを狙って添付ファイルによるマルウェア感染や不正なサイトへのアクセスを誘導する「やり取り型攻撃」

などがあります。退職者アカウントの悪用して普段頻繁なアクセスがない部署へアクセスし騙す手口も昔からありますがリモートワークでの判断し辛さが手伝ってやや増えている印象です。

組織や個人の情報を入力する作業を促すメールで来たなら電話やSlack、ポータルサービス経由など別の経路で確認しましょう。

組織や個人の情報を入力する作業を促すメールが来たならメール以外の経路で事実確認する

安全な通信(https経由)で実行されます

Let’s EncryptやAWS Certificate Managerなどで証明書を発行することが可能になった現在77%※1のフィッシングサイトはHTTPSサイトとなっています。さらにサプライチェーン上でセキュリティ対策への予算が手薄なサイトを狙うことでただのHTTPSサイトであること以上の信頼を勝ち得ます。サプライチェーン上のサイトの設定やサービスの脆弱性をついて踏み台やフィッシングサイト化、水飲み場攻撃へと繋げます。ビジネス上取引があるサイトであれば簡単に遮断もできません。元々平時から影響を可視化して判断できる運用にしているか、BCPに定めているの出ない限り対応がビジネスと技術者で議論が紛糾し、後手後手に周りますます攻撃側が有利な状況が作られていきます。

※1 一般財団法人日本サイバー犯罪対策センター(JC3 Japan Cybercrime Control Center)調べ

平時からサプライチェーンが攻撃起点になってしまった場合の取り決めをしておく

「不審なソフトウェアも検知できる」では安全とは言えない

要するに不正なソフトがインストールされないし、実行できなければ良いと高を括るのは危険です。環境や目的次第では今皆さんの組織で公認のソフトウェアだけで十分に攻撃が完遂される可能性があります。

実際、約30%が正規ツールの悪用で実行されているというデータもあります。

悪用されることが多い正規ツールの例としてMicrosoftの正規ツールであるPsExecがあります。正規利用の方法としては遠隔でのプロセス実行できる便利なツールですが、「リモート上の任意のプログラムをシステムアカウントで実行可能」な時点で悪用されたらヤバイのは間違いありません。正規ツールで使われている場合、ソフトウェアとしてホワイトリストに入っていて検知すらされない場合も少なくありません。

そんなPsExecはATT&CK MatrixでPhishingを調べた際もサイバースパイグループDragonflyがPsExecを悪用している情報が載っています。

リモートワークが広がったことで正規ツールを利用した攻撃の幅も広がりました。

ランサムウェア「Nefilim」はネットワーク侵入、処理実行から感染拡大まで正規ツールを悪用しながら完遂します。

ツールが問題になることよりも情報資産の取り扱い方として適切な振る舞いか否かと監視するように技術部門・ビジネス部門の業務を深く理解し関係を構築し泥臭く戦っていく必要があります。

正規ツールの監視除外がサイバー攻撃の成功を助長している。

フィッシングメールはマネージドに実行される

一連のフィッシング活動はグラフィカルなサービスで見やすく管理されながら攻撃キャンペーンを進めています。

そのさわりを体感できるgophishを紹介したいと思います。gophishではその名の通りGo言語が利用されています。

Go言語はWindowsやLinuxだけでなくMacOSも対応しているのでマルウェア界でも有名です。

インストールはMac OSやWindowsであればインストラーを実行して許可すればすぐ動くのですが、仮想環境を立ち上げいつでも環境破壊できるようにする方がリアリティがありますのでKali linux上でインストールする方法を紹介します。

apt update

apt install -y golang

go get github.com/gophish/gophish/この後しばらく反応がなく心配になるがエラーでないならうまくいくので待ちましょう。

cd /root/go/src/github.com/gophish/gophish/

go build

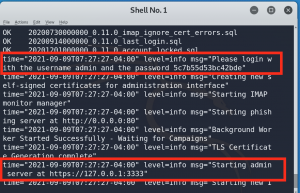

./gophishすると以下のように初回ログイン用のIDとパスワード(初回ログインで強制変更)とアクセスURL(127.0.0.1:3000)が表示されるので

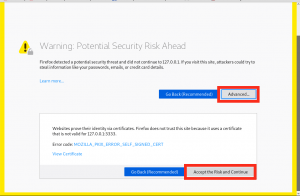

アクセスすると警告が(これは正しいのだが・・・)Advanced>Accept Risk and Continue進みましょう。

無事表示されたらコンソールのログイン情報を入れてパスワードも再設定します。

ログインしてフィッシング攻撃を実施する方法は①フィッシングサイトの設定②フィッシングメールの設定③送信者設定④ターゲットの設定⑤キャンペーンの設定

①フィッシングサイトの設定

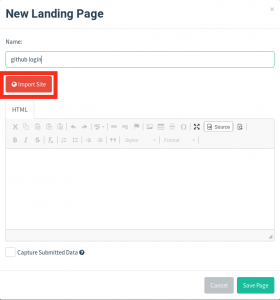

Step1:左のペインの Landing Pagesを選択し[+New Page]を押下します。

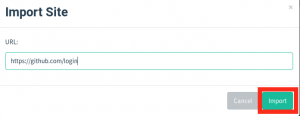

Step2:[Import Site]を押下します。

Step3: [Import] を押下します。目的のページのプレビューが確認できたら、gophish内の指示文字の{{文字列}}のような中括弧がないかソースで確認し除外します。その後[Save Page]を押下します。

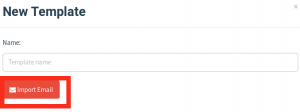

②フィッシングメールの設定

Textに文面を記載するか、HTMLを記載するか、以下のようにメールをインポートします。

Step1:[Import Email]を押下します。

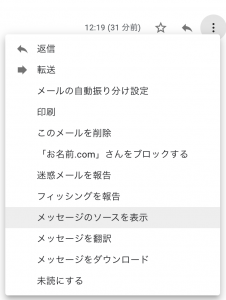

Step2:Gmailの場合は取り込みたいメール表示して右の3点リーダのメニューから「メッセージのソースを表示」を選択します。

Step3:開いたページで「クリップボードにコピー」を押下、gophishの[Email Contents]に貼り付け[Import]を押下します。

![]()

フィッシングサイトに設定したURLはメール本文上に{{.URL}}と書いておくと連携してくれます。Save Templateを押下します。

③送信者設定

[New Profile]から必要情報を入力しましょう。プロトコルはSMTPで固定です。④ターゲットの設定

Step1:Users&Groupをクリックします。

Step2:1行ずつ入力して[+Add]を押下するでも、テンプレートをダウンロードして[Bluk import Users]から一気に入力する手段も提供されています。

Step3:[Save Changes]で保存します。

⑤キャンペーンの設定

ここまできて①〜④の内容がほぼ自動的に入ります。正しく選択・入力したらキャンペーン名と時刻を設定してあとはその時を待つと実行されます。

実際に来たメールをクリックしてダッシュボードの様子がどう変わるか確認しましょう。

どうでしょうフィッシングの一連の攻撃を管理でき予約実行できる仕組みがこんなにも低コストで実現できてしまいます。一昔前や一から開発することを考えると圧倒的です。

対策がIPAなどに周知されたら平積みされた本と一緒で誰でも手に入れられる情報です。フィッシング「対策」するのであれば周知された情報から一歩先を見越した対策を実施する「セキュリティのプロ」でありましょう。

フィッシングのマネージド環境は誰でも低コストで実現でき、運用も一般企業内で利用するサービスやツールレベルである

以上です。参考になれば幸いです。